Ci sono molte ragioni per cui potresti voler crittografare il tuo traffico internet. Ad esempio, potresti voler nascondere la tua navigazione in Internet dal monitoraggio dell’ISP o forse vorresti migliorare la tua sicurezza su Internet e proteggere le tue informazioni dai criminali informatici. Qualunque sia la tua motivazione, ti spiegheremo cos’è la crittografia, perché è importante e come eseguirla.

Una guida alla crittografia di Internet

Perché la crittografia di Internet è così importante?

La crittografia del traffico Internet è diventata un’esigenza primaria per molti utenti, alla luce delle recenti leggi sulla manutenzione delle informazioni in tutto il mondo che hanno consentito all’ISP di registrare e conservare le informazioni dei clienti. Connettività gratuita e apertura rappresentano ormai il diritto degli utenti di Internet, eppure ci sono numerosi paesi e organizzazioni che limiterebbero questa libertà monitorando l’attività degli utenti e censurando l’accesso ai contenuti. In tali casi, la privacy del traffico internet diviene un aspetto essenziale.

Criptare il tuo traffico Internet ti darà la possibilità di nascondere la tua attività online dal controllo dell’ISP con la garanzia che le informazioni sensibili come password e punti di interesse Visa non vengano trasmessi agli ISP e potenzialmente a governi o altre organizzazioni. Questo è uno dei motivi per cui è fondamentale crittografare il tuo traffico internet.

Esistono diversi modi per crittografare il traffico internet: VPN, https, interfaccia con programmi Tor, utilizzo di applicazioni di messaggistica ed estensioni del browser criptate. Vediamoli insieme nel dettaglio.

Virtual private network – VPN

Come suggerisce il nome, una rete privata virtuale o VPN, è una via privata e crittografata per connettersi su Internet ad un altro sistema privato. Richiede una configurazione iniziale e la convalida per funzionare, dopodiché, esegue la crittografia di tutte le attività tra i server di terzi. L’utilizzo di un Tunnel VPN crittografato consente all’utente di navigare sul Web utilizzando un indirizzo IP mascherato che sembra provenire dal server VPN, rendendo difficile l’identificazione dell’utente.

Tuttavia, il tuo traffico Internet può essere visto, regolato e registrato dai servizi VPN stessi. Sebbene molti servizi VPN garantiscano la non conservazione dei registri del traffico Internet e utilizzano misure difensive di sicurezza aggiuntive, la questione resta difficile da verificare. In effetti, una recente indagine ha rivelato che molte app VPN per Android contengono malware progettati per tracciare gli utenti. Quindi studiati la situazione prima di scegliere un provider VPN.

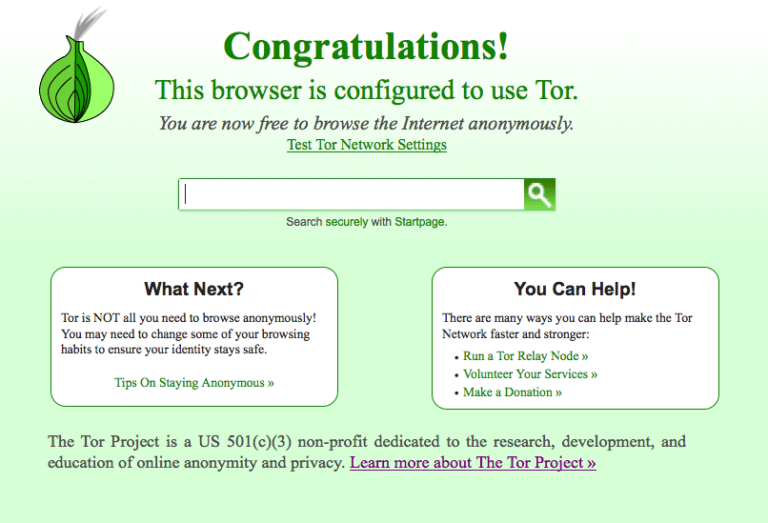

Tor – il router a cipolla

Tor è un sistema di relè distribuito che indirizza il movimento del traffico internet crittografando l’indirizzo IP in corrispondenza di ciascun punto di rimbalzo nel relè. Ad ogni relè, solo l’ultima e la successiva stazione IP sono accessibili per abilitare il routing.

Tor è uno dei browser più sicuri al mondo poiché nasconde la tua attività agli ISP. Quando utilizzi un browser Tor, il tuo ISP vedrà semplicemente che sei associato a un sistema Tor, ma non può determinare la tua destinazione.

Tor può eludere il riconoscimento da parte di tutte le macchine di monitoraggio a controllo dello stato, tranne le più avanzate. Anche la NSA ha qualche difficoltà con Tor. Quindi è una buona soluzione proteggere la tua navigazione per la maggior parte delle attività, sapendo che se un’organizzazione ha bisogno di investire energie e risorse per monitorarti, saprà comunque come farlo.

Estensioni del browser

Anche le estensioni del browser sono utili strumenti di sicurezza. Sono disponibili estensioni che consentono di controllare il traffico Internet, bloccare gli annunci sui siti Web visitati ed eliminare i cookie e le tracce che potrebbero condividere le tue informazioni a tua insaputa. Questo non significa che tu debba dipendere completamente da queste estensioni per fare tutto, ma si tratta sicuramente di risorse utili da conoscere.

Anche se usi le estensioni del browser, dovresti controllare se il tuo DNS ha una perdita. Le perdite di DNS possono essere un grande rischio per la sicurezza, in quanto potrebbero fornire dati sul traffico Internet al tuo ISP. Puoi utilizzare il test di perdita di DNS per determinare se si tratta o meno di un problema con il dispositivo.

Applicazioni di chat crittografate

Molte applicazioni di chat moderne sono crittografate utilizzando un metodo chiamato crittografia end-to-end, che garantisce la tutela delle tue chat dal monitoraggio. Le strutture di crittografia end-to-end rendono praticamente impossibile svelare i dati che vengono trasmessi. Ad esempio, le connessioni che utilizzano la crittografia end-to-end non possono trasmettere i messaggi dei propri clienti a terzi. Se utilizzi un client di chat e sei preoccupato per la privacy, assicurati che i tuoi messaggi vengano crittografati.

La crittografia del traffico Internet è fondamentale, soprattutto in un’epoca di monitoraggio da parte del governo e di crescente pericolo di crimini informatici. L’utilizzo di queste semplici strategie manterrà gli occhi indiscreti lontani dai tuoi dati e non richiederà molto lavoro da parte tua.